Hyper Text Transfer Protocol Secure ou simplement HTTPS, est une version hautement avancée et sécurisée de HTTP. Il s’agit du protocole d’application via lequel toutes les communications de données sur le Web se produisent en toute sécurité.

Depuis 2014, le cryptage HTTPS est devenu l’un des facteurs de classement de Google et Chrome a marqué tous les sites Web HTTP comme non sécurisés depuis juillet 2018.

Aujourd’hui, les autres moteurs tels que Mozilla, Safari et même Microsoft Edge ont suivi l’exemple. Ce qui sous-entend que chaque fois que vous accédez à un site Web non HTTPS via l’un des navigateurs populaires, vous obtenez l’avertissement correspondant.

C’est l’une des principales raisons pour laquelle vous devez absolument lire cet article pour mieux savoir ce qu’est le protocole HTTPS et comment passer de HTTP à HTTPS.

Chapitre 1 : Qu’est ce que le HTTPS ?

Mieux comprendre le concept de HTTPS sera le premier objectif de cet article. Pour cela nous allons aborder les points essentiels qui sont les suivant :

1.1. Quelle est l’histoire du protocole HTTPS ?

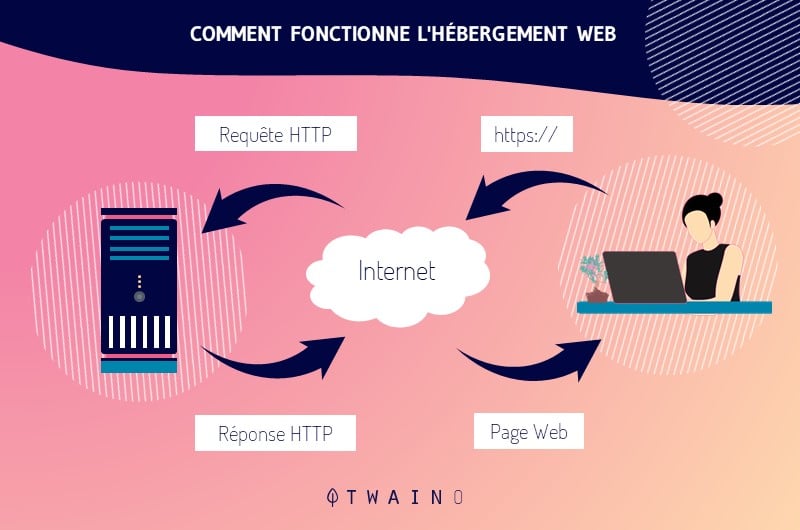

Le protocole de type HTTP est celui de communication de base que les clients et les serveurs doivent implémenter pour pouvoir s’assurer d’une communication.

Les travaux sur le protocole, ainsi que sur le langage de balisage hypertexte (HTML), ont commencé en 1989 par Sir Tim Berners-Lee et son équipe au CERN.

Source : fun-mooc

La première version officielle du protocole (HTTP 1.0) est sortie en 1996, suivie de peu par la version actuellement largement adoptée (HTTP 1.1) en 1997.

Le protocole HTTP transfère les informations entre le navigateur et le serveur en texte clair, permettant au réseau, à travers lequel les informations passent, de voir les données transmises.

Cependant, il se pose un problème de sécurité des données en ligne. C’est de là que HTTPS a été introduit, permettant au client et au serveur :

- D’établir d’abord un canal de communication chiffré,

- Ensuite de passer les messages HTTP en texte clair à travers celui-ci,

- Puis de les protéger efficacement contre les écoutes clandestines.

Le canal chiffré est créé à l’aide du protocole TLS (Transport Layer Security), qui est auparavant appelé Secure Socket Layer (SSL).

Ainsi, vers 1996 et 1997, nous avons obtenu la version stable actuelle d’Internet HTTP 1.1, avec ou sans SSL et TLS, qui alimente encore aujourd’hui la majorité des sites Web.

Auparavant, HTTP était utilisé pour le trafic non sensible, par exemple, la lecture des actualités. Et HTTPS était utilisé pour le trafic sensible comme : L’authentification et le commerce électronique.

Cependant, une attention accrue à la confidentialité signifie que les navigateurs Web tels que Google Chrome marquent désormais les sites Web HTTP comme non privés et introduiront à l’avenir des avertissements pour HTTP.

La prochaine mise à jour du protocole HTTP – HTTP / 2 qui est adoptée par un nombre croissant de sites Web, ajoute de nouvelles fonctionnalités afin de réduire la latence et d’augmenter les performances et la sécurité.

Dans la version HTTP 1.1, la connexion sécurisée est facultative. Vous pouvez avoir HTTP et / ou HTTPS indépendants l’un de l’autre. Tandis que dans HTTP / 2, c’est pratiquement obligatoire même si la norme définit HTTP/2 avec ou sans TLS, la plupart des navigateurs ont déclaré qu’ils n’implémenteraient la prise en charge de HTTP/2 que sur TLS.

1.2. Comment fonctionne HTTPS ?

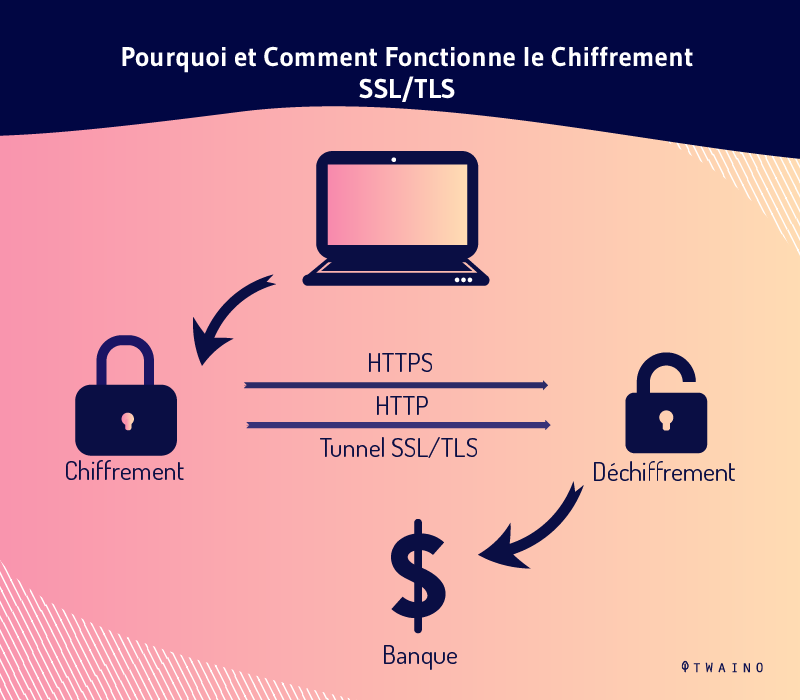

En examinant HTTP et HTTPS, il est important de noter que HTTPS utilise un protocole de cryptage qui travaille la communication d’origine afin qu’elle devienne une communication cryptée, c’est-à-dire sécurisée.

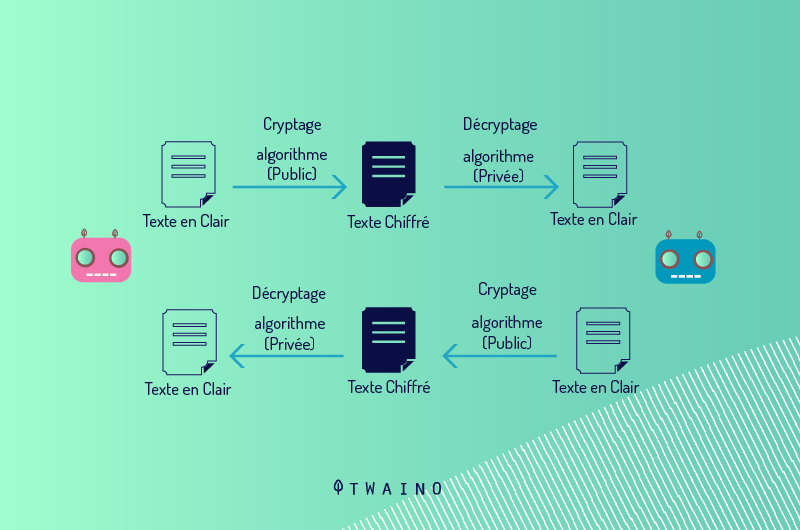

Le protocole Transport Layer Security (TLS), sécurise les communications en utilisant une infrastructure à clé publique asymétrique, qui est une combinaison d’une clé publique et d’une clé privée.

La clé privée est gérée par le propriétaire du site Web et reste privée comme un mot de passe. Elle réside sur un serveur Web et son rôle est de décrypter les informations que la clé du réseau public a permis de chiffrer.

La clé publique peut être obtenue par toute personne souhaitant échanger des données avec le serveur de manière sécurisée. Une fois que les informations sont chiffrées par la clé publique, seule la clé privée peut être utilisée pour les déchiffrer.

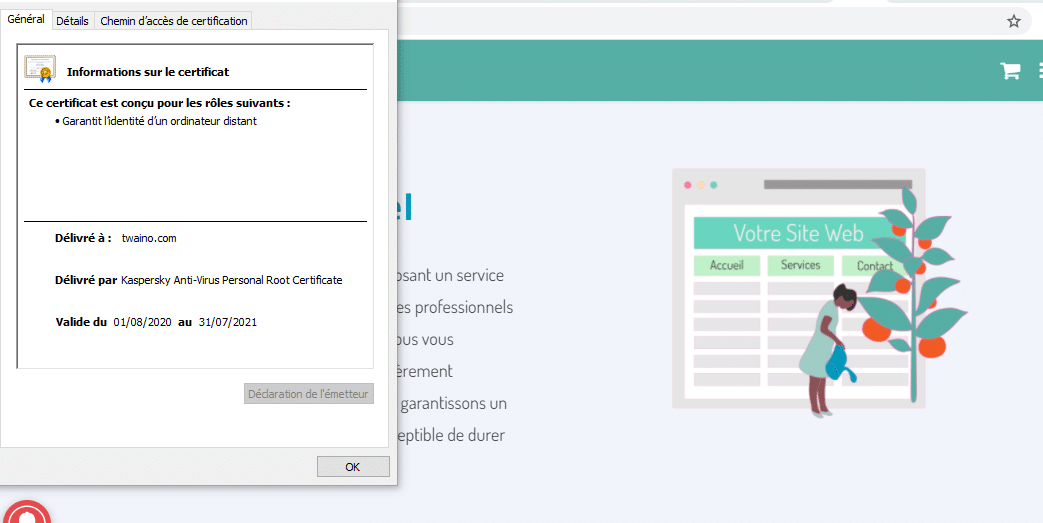

Lorsqu’un utilisateur se connecte à une page Web, la page envoie à l’utilisateur son certificat Secure Sockets Layer (SSL). Ce qui implique la présence de la clé publique nécessaire pour démarrer une session sécurisée.

Le client et le serveur, interagissant l’un avec l’autre, subissent un processus appelé établissement de liaison SSL ou TLS.

Cela consiste en plusieurs communications qui garantissent la sécurité de la connexion qui lie désormais l’utilisateur au serveur.

Voici trois couches de protection clés que Transport Layer Security (TLS) et Secure Sockets Layer (SSL) offrent aux utilisateurs :

- Le chiffrement

Parce que HTTP a d’abord été conçu pour être un protocole transparent, c’est-à-dire non crypté, il est facile pour un mauvais acteur d’écouter les connexions et d’exécuter des attaques de type ‘’man in the middle’’ (MITM).

Avec le cryptage SSL ou TLS, HTTPS peut empêcher les données d’être interceptées par quelqu’un d’autre que le client ou le serveur.

À l’aide de l’établissement de liaison SSL / TLS et de la clé publique, la communication se produisant dans une session chiffrée peut être établie entre le client et le serveur à l’aide d’une clé secrète.

- Authentification

Le certificat SSL ou TLS d’un site Web a une clé publique, qui est utilisée par le navigateur Web pour s’assurer que ce qui est envoyé depuis le serveur a une signature numérique avec la clé privée appropriée.

Une fois que le certificat est signé par une personne habilitée à autoriser la certification d’un serveur, le navigateur supposera que les informations d’identification retracées dans ce certificat sont sans aucun doute validées.

- Intégrité des données

Lorsque vous envoyez un document à un navigateur à l’aide d’un serveur HTTPS, il possède une signature numérique que le navigateur utilisé pour indiquer s’il a été modifié par un tiers ou corrompu d’une autre manière.

Le serveur génère un hachage cryptographique du contenu du document. Cela est inclus avec le certificat numérique. Le navigateur peut ensuite résoudre ce hachage, ce qui prouve que le document est authentique et inchangé.

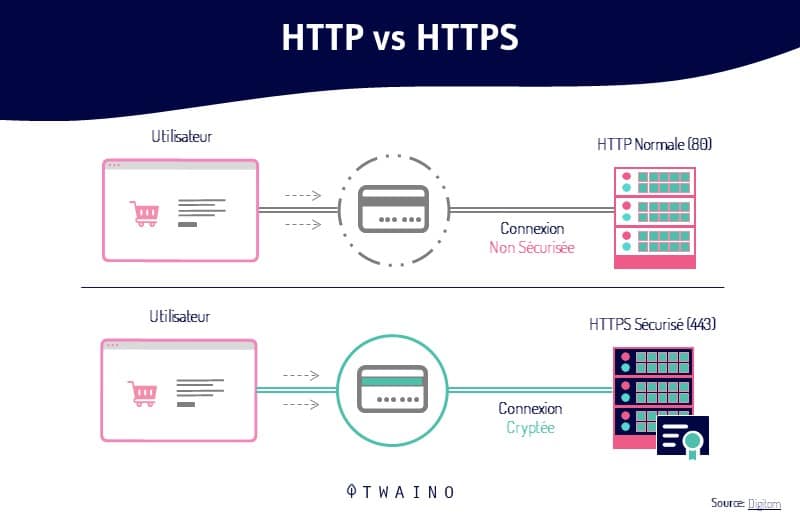

1.3. En quoi HTTP et HTTPS sont-ils différents?

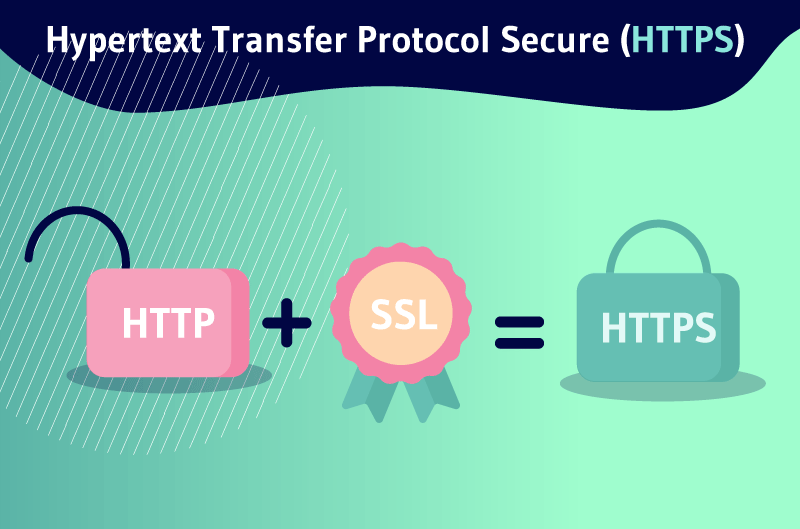

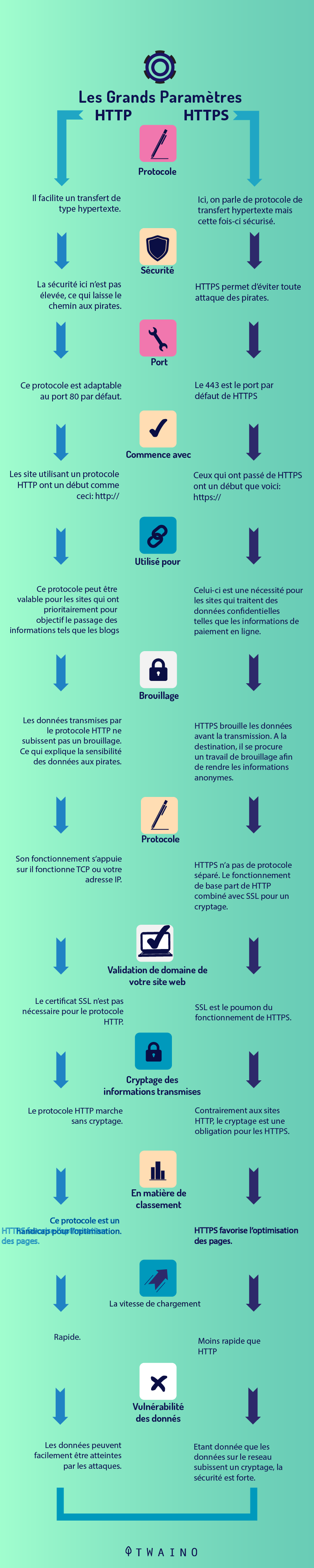

HTTP et HTTPS aident les utilisateurs Web à transférer et à recevoir des informations sur Internet. La différence la plus remarquable entre ces deux protocoles réside dans l’utilisation du TLS ou SSL par le protocole HTTPS.

Cependant, HTTPS, avec son transfert sécurisé d’informations, est particulièrement important pour les sites qui traitent souvent des informations sensibles.

On note essentiellement des sites de commerce électronique où les utilisateurs soumettent des informations de paiement telles que :

- Des adresses de facturation,

- Des numéros de téléphone,

- Des données de carte de crédit,

- Etc,

HTTPS fonctionne avec le protocole TLS ou Secure Sockets Layer SSL pour crypter les données sensibles, empêcher l’altération ou la corruption des données pendant le transfert et authentifier certains utilisateurs pour qu’ils communiquent avec le site Web.

Essentiellement, HTTPS assure la sécurité en générant des clés de session à court terme, pour les transferts de données entre un utilisateur et le serveur du site Web.

Nous pouvons résumer la différence comme suit :

1.4. Quels sont les avantages SEO du HTTPS ?

En plus de fournir une expérience en ligne sécurisée aux visiteurs du site Web, l’adoption de HTTPS présente plusieurs avantages en matière de référencement :

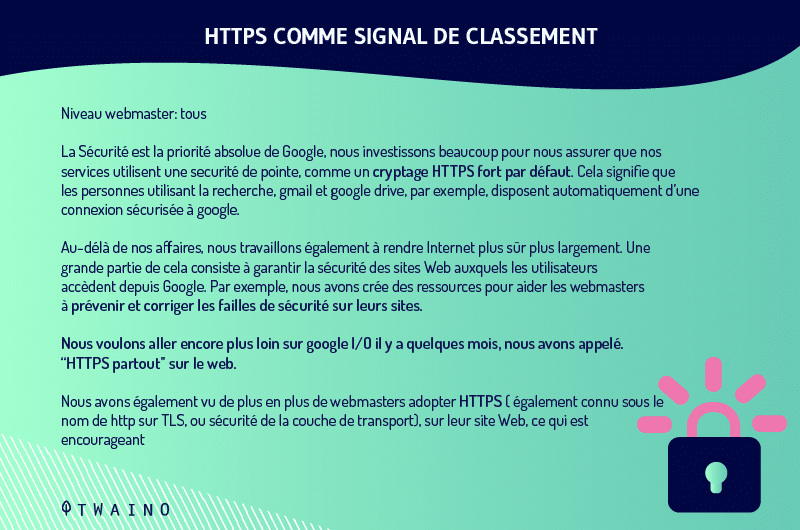

1.4.1. Boostez votre classement

Google recommande désormais que tous les sites Web utilisent des connexions HTTPS par opposition à HTTP standard. En 2014, le géant des moteurs de recherche a annoncé que son algorithme considérerait désormais HTTPS comme un signal de classement positif.

Cependant, comme la plupart des signaux de classement, l’influence du HTTPS seul restera probablement assez faible.

Il est important de considérer tous les signaux de classement collectivement afin d’améliorer considérablement les classements.

1.4.2. Améliorer la précision des données de référence

Lorsque vous passez de HTTPS à HTTP, vous perdez automatiquement vos données de référence que vous allez retrouver plus tard dans votre rapport Analytics en tant que trafic direct. Ceci est problématique dans la mesure où cela vous laisse des données de trafic inexactes.

Avec le scénario contraire vous passez à HTTPS, que le site d’origine soit sécurisé ou non, les informations de référence sont conservées et apparaîtront dans Analytics avec précision.

1.5. Quels sont les défis du HTTPS ?

Pour tous les avantages du passage à HTTPS, il est également important de considérer les implications potentielles impliquées :

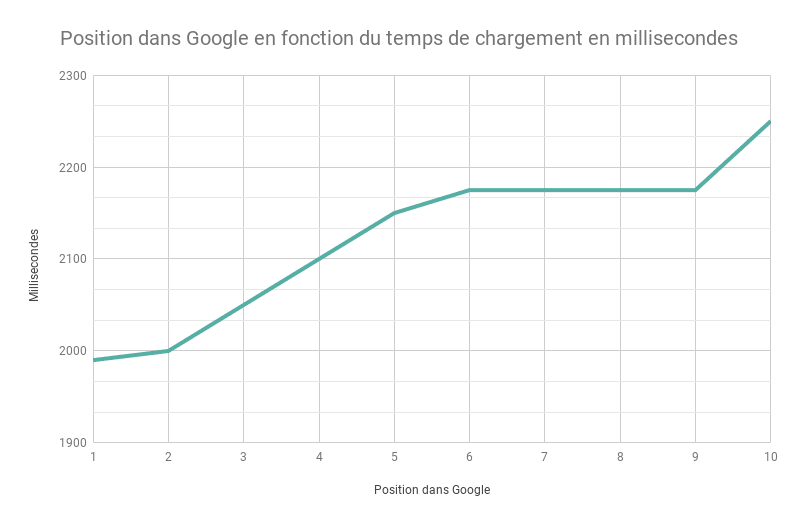

- Vitesse de chargement de la page

Comme HTTPS nécessite plus de communication entre les serveurs, la vitesse de chargement des pages peut être ralentie.

Non seulement cela pose un problème pour l’expérience utilisateur, mais la vitesse de chargement d’une page est en fait un facteur de classement Google.

Cependant, votre agence de référencement peut faire un certain nombre de choses pour réduire la vitesse de chargement des pages afin d’en atténuer les effets.

- Fluctuations de classement lors de la migration du site

Google traite une migration de HTTP vers HTTPS comme un déplacement de site avec un changement d’URL.

Par conséquent, vous pouvez rencontrer des fluctuations dans les classements pendant que Google réexplore et réindexe le site.

1.6. Types de certificats HTTPS

Il existe plusieurs types de certificats HTTPS que nous allons classer comme suit :

1.6.1. Selon la validation d’identité

Domaine validé DV : C’est le type de certificat le plus courant. Un certificat DV vérifie que le domaine correspond à une clé publique particulière. Il s’établit une connexion hautement sécurisée entre le navigateur. Cela se symbolise par un cadenas fermé dans votre navigateur.

Lorsque vous cliquez sur le signe pour afficher un message du genre « Ce site Web ne fournit pas d’informations sur la propriété » vous sera présenté. Un certificat DV garantit simplement qu’il s’agit de la clé publique correcte pour ce domaine.

Les certificats à validation étendue EV : Ils vérifient l’organisation juridique derrière un site Web. Il s’agit du type de certificat le plus fiable, obtenu après qu’une autorité de certification a vérifié l’entité juridique qui contrôle le domaine.

L’entité juridique est vérifiée avec une combinaison de :

- Contrôle du domaine comme un certificat DV,

- Les registres commerciaux du gouvernement, pour s’assurer que l’entreprise est enregistrée et active.

Organisation validée (OV) : Comme EV, les certificats OV vérifient l’organisation légale derrière un site Web. Cependant, contrairement aux EV, les certificats HTTPS OV n’affichent pas le nom légal vérifié dans l’interface utilisateur.

En conséquence, les certificats OV sont moins populaires, car ils ont des exigences de validation élevées, sans que les avantages de ceux-ci ne soient suffisants aux utilisateurs.

1.6.2. Selon le nombre de domaine couvert

Autrefois, les certificats HTTPS contenaient généralement un seul domaine dans le champ CN. Plus tard, le champ ‘’nom alternatif du sujet’’ (SAN) a été ajouté pour permettre à des domaines supplémentaires d’être couverts par un seul certificat.

De nos jours, tous les certificats HTTPS sont conçus de la même façon. Même un certificat à un seul domaine aura un SAN pour ce domaine unique et un deuxième SAN pour la wwwversion de ce domaine.

Cependant, de nombreux fournisseurs de certificats vendent encore des certificats HTTPS mono et multi-domaines pour des raisons historiques.

Domaine unique : Il s’agit du type de certificat le plus courant, valable pour les noms de domaine example.com et www.example.com.

Domaines multiples (UCC / SAN) : Ce type de certificat, également appelé certificat de communications unifiées (UCC) ou certificat SAN (Subject Alternative Names), peut couvrir une liste de domaines jusqu’à une certaine limite.

Il est conseillé de l’utiliser avec des sites Web connexes, car le client qui inspecte le certificat de l’un des sites Web verra le domaine principal, ainsi que tous les autres.

Chapitre 2 : Les astuces pour passer de HTTP à HTTPS ?

Passer de HTTP à HTTPS peut vous sembler un peu complexe, pour cela, je vous propose de suivre les 5 étapes ci dessous :

Étape 1. Choisissez un certificat SSL

Pour permettre à votre site Web d’établir une connexion chiffrée, vous devez d’abord obtenir un certificat TLS, mieux connu sous le nom de certificat SSL.

Le fait est qu’après une mise à niveau majeure, le certificat a été renommé en TLS, mais l’ancien nom est resté. Le certificat est un petit fichier qui contient une clé de chiffrement ainsi que des informations vérifiées sur le propriétaire du site Web.

En fonction de la quantité de données que vous fournissez sur la personne ou société propriétaire d’un site Web, vous pouvez obtenir l’un des trois types de certificats.

Étape 2 : Obtenez et installez un certificat SSL

Option 1 : Achetez auprès de votre hébergeur

Une fois que vous avez décidé du type de certificat SSL dont vous avez besoin, vérifiez ce que votre fournisseur d’hébergement a à offrir. Si le prix est raisonnable, ce serait votre meilleur choix car vous ferez les choses plus rapidement et plus facilement.

La procédure standard d’obtention et d’installation d’un certificat SSL est la suivante :

- Vous choisissez le type de certificat qui vous convient le mieux,

- Vous générez une clé de chiffrement privée et une demande de signature de certificat (CSR) auprès de votre hébergeur,

- Vous commandez un certificat SSL auprès du fournisseur sélectionné. À ce stade, vous devrez télécharger le fichier CSR que vous avez généré précédemment,

- Une fois la demande de signature de certificat envoyée, vous devrez passer par la procédure de vérification qui variera en fonction du type de certificat (DV, OV, EV),

- Une fois la validation terminée, vous pourrez télécharger votre certificat SSL à partir du site Web de votre fournisseur et le télécharger sur votre serveur d’hébergement.

Comme vous pouvez le constater, les choses se compliquent un peu, car vous devez obtenir des fichiers auprès d’un fournisseur d’hébergement, puis les télécharger vers un fournisseur de certificats SSL, et vice versa.

Si vous achetez un certificat SSL directement auprès de votre service d’hébergement, il n’y aurait pas besoin de tels échanges de fichiers et vous devriez pouvoir rayer quelques points de la liste.

Dans tous les cas, contactez votre hébergeur pour savoir comment il peut vous aider à passer au HTTPS. Vérifiez également si, par hasard, votre plan d’hébergement comprend un certificat SSL gratuit. Certains fournisseurs offrent un tel avantage.

Option 2 : Acheter auprès de l’autorité de certification ou dans un magasin spécialisé

Si, pour une raison quelconque, vous ne pouvez pas obtenir de certificat SSL auprès de votre fournisseur d’hébergement, il existe une option pour en acheter un directement auprès d’une société émettant de tels certificats (Comodo, Symantec, Geotrust).

Option 3: Obtenez-le gratuitement

Grâce à l’initiative Let’s Encrypt, il existe également une option pour obtenir un certificat SSL absolument gratuitement.

Les certificats qu’ils émettent fonctionnent de la même manière que les certificats payants avec une seule différence : Ils ne sont valables que trois mois tandis que les certificats SSL normaux durent un an.

Par conséquent, vous devrez constamment renouveler votre certificat Let’s Encrypt. En outre, ils ne fournissent que la certification DV.

Après l’installation du SSL, vous devrez vous assurer qu’il fonctionne correctement. Vous pouvez utiliser SSL Server Test à cette fin.

Il vérifiera si le certificat est valide, quel protocole de cryptage est utilisé, la force du chiffrement et calculer la note globale de votre site Web. Le score le plus élevé possible est A +, et si vous obtenez une note inférieure, le service vous montrera pourquoi.

Étape 3 : Forcer à l’aide de HTTPS

Une fois votre certificat SSL installé avec succès, votre site Web deviendra accessible à la fois via HTTP et HTTPS. Le problème se pose au niveau des moteurs de recherche, car ce sont deux sites Web distincts qui peuvent rivaliser dans le SERP.

Pour faciliter désormais l’accès a votre site via HTTPS, vous devrez nécessairement configurer une redirection.

Au fil du temps, à mesure que les pages HTTPS de votre site Web sont indexées, leur version HTTP disparaîtra des SERP et le jus de lien passera à la version HTTPS de votre site Web.

Maintenant, il y a une chose que vous devez faire avant de configurer des redirections : Remplacez toutes les URL absolues de votre site Web par des URL relatives.

E 3.1. Implémentation d’URL relatives

Tout d’abord, définissons ce que sont les URL relatives et absolues.

Une URL absolue contient l’adresse complète d’une page, y compris le protocole de connexion et le nom de domaine. La plupart des URL que vous voyez sur Internet sont absolues, par exemple https://twaino.com/blog/.

Les URL relatives, en revanche, sont utilisées pour les liens internes. Ils ne précisent pas le protocole de connexion et peuvent contenir ou non le nom de domaine, par exemple Twaino.com/blog/ ou simplement / blog.

Si un site Web utilise des liens relatifs, le navigateur lui-même ajoute le protocole et le nom de domaine manquants à l’adresse de la page Web.

Il suppose qu’un lien HTTPS relatif sur une page Web doit pointer vers une autre page du même site Web qui fonctionne également sur HTTPS.

Vous devrez remplacer tous les liens absolus suivants par des liens relatifs : Liens internes, chemins vers la feuille de style, scripts, images, vidéo.

Sinon, vous allez remarquer une duplication de contenu sur votre site. Cela se produit lorsque certains éléments de page se chargent via la connexion HTTPS sécurisée et d’autres via le protocole HTTP non sécurisé.

Ces pages Web sont vulnérables aux attaques »man-in-the-middle » car les éléments qui se chargent via HTTP permettent aux pirates de prendre le contrôle de toute la page.

Naturellement, les navigateurs marquent les pages avec un contenu en double comme non sécurisé. Vous devez être très certain que toutes les ressources de votre site Web se chargent via HTTPS.

Ainsi, vous pouvez passer des heures à réparer les liens internes et à réécrire les chemins de fichiers vers des images, des vidéos, des scripts, etc. après avoir activé la redirection.

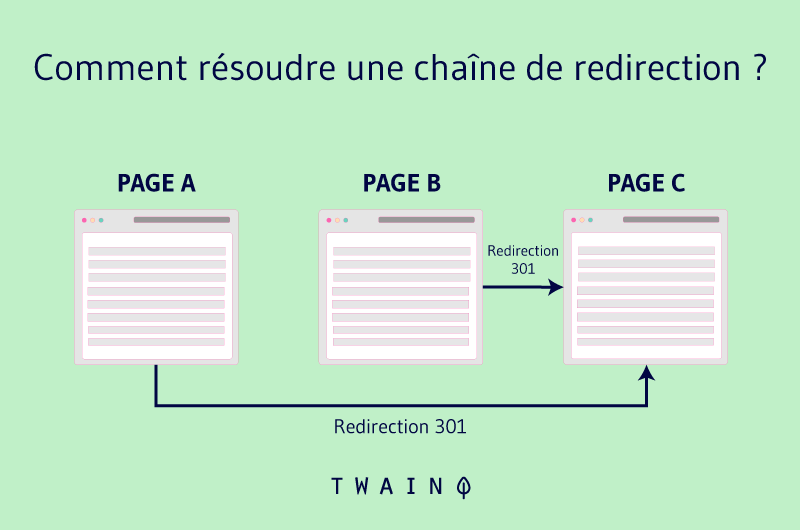

E 3.2. Configurer 301 redirections

Pour rediriger les utilisateurs et les robots de recherche vers votre site Web HTTPS, utilisez la redirection 301 côté serveur. Il indique aux navigateurs que la page est définitivement transférée vers une adresse différente de l’ancien.

La configuration n’est souvent pas la même selon les types de serveurs Web. Si votre site est hébergé sur un serveur exécutant Apache, il vous sera encore plus facile d’ajouter à votre fichier .htaccess une certaine ligne de code.

Vous pouvez trouver le fichier dans le dossier racine de votre site Web, mais gardez à l’esprit qu’il peut être masqué. Dans ce cas, vous devrez vous rendre dans les paramètres du panneau d’administration et cocher la case ‘’Afficher le fichier caché’’.

Assurez-vous de copier le fichier avant de le modifier pour avoir une sauvegarde en cas de problème. Si vous n’avez pas localisé le fichier, cela signifie que votre site Web n’en a pas et que vous devrez le créer vous-même à l’aide d’un éditeur de texte standard.

Étape 4 : Mettez à jour votre Search Console

Même après avoir configuré la redirection, vos pages HTTP seront toujours classées sur Google. Pour les faire remplacer par des versions HTTPS, ces dernières doivent être explorées et indexées.

Vous pouvez accélérer le processus en important une version mise à jour de votre plan de site XML dans Google Search Console. Avant cela, vous devrez peut-être ajouter votre site Web HTTPS à GSC.

Le fait est qu’en février 2019, Google a lancé les propriétés de domaine pour permettre aux webmasters d’analyser les données du domaine.

La propriété de domaine est une URL sans protocole (HTTP / HTTPS), préfixe www ou autres sous-domaines ( support, aide, etc.).

Ainsi, si vous ajoutez yoursite.com à GSC, vous obtiendrez des données combinées sur différentes versions de l’adresse de votre site Web, y compris

- yoursite.com,

- www.yoursite.com,

- m.yoursite.com,

- www.m.yoursite.com,

- help. yoursite.com,

- yoursite.com.es;

Et des dizaines d’autres variantes possibles à la fois avec les protocoles HTTP et HTTPS. La seule façon de créer une propriété de domaine est de passer par la vérification des enregistrements DNS.

Désormais, si vous avez configuré une propriété de domaine dans votre GSC, il commencera automatiquement à collecter des données sur les URL HTTPS.

Mais si votre site Web a un statut de propriété de préfixe d’URL, vous devrez ajouter manuellement la variante HTTPS de votre site Web.

Encore une fois, vous avez le choix de l’ajouter en tant que propriété de préfixe d’URL ou de vérifier votre propriété via DNS et de créer une propriété de domaine pour voir les données agrégées.

Étape 5 : Rechercher et corriger les erreurs

Étant donné que nous avons implémenté des URL relatives sur le site Web avant de forcer HTTPS, aucune erreur technique critique ne devrait survenir après la configuration des redirections. Néanmoins, une bonne pratique serait d’effectuer un audit de site Web et de s’assurer que tout fonctionne correctement.

Faites attention aux problèmes suivants :

- Les pages existantes doivent renvoyer le code d’état 200, inexistant 404,

- Les pages HTTPS ne doivent pas être bloquées par un fichier robots.txt ou une balise meta noindex. Sinon, Google ne pourra pas les explorer et les indexer,

- Les balises rel = canonical et rel = Alternate, ainsi que l’attribut hreflang, doivent pointer vers les pages HTTPS,

- Les pages ne doivent pas renvoyer d’erreurs de contenu mixte, ce qui signifie que chaque élément de page doit se charger via le protocole HTTPS.

Vous pouvez facilement détecter tous ces problèmes, vous devez effectuer un audit complet de votre site web.

Conclusion

Passer à HTTPS peut sembler une tâche très ardue. Mais vous devez retenir que votre classement et votre trafic sont en jeu.

Vous ne devez pas vous permettre de vous en tenir au HTTP, car vous compromettrez la sécurité de vos utilisateurs et perdrez leur confiance.

Pour éviter tout ceci, nous avons exploité nos connaissances pour vous apporter tout ce que vous devez savoir sur HTTPS.