Internet est un espace où la sécurité est constamment mise à l’épreuve par des acteurs malveillants qui cherchent à perturber le fonctionnement des services en ligne.

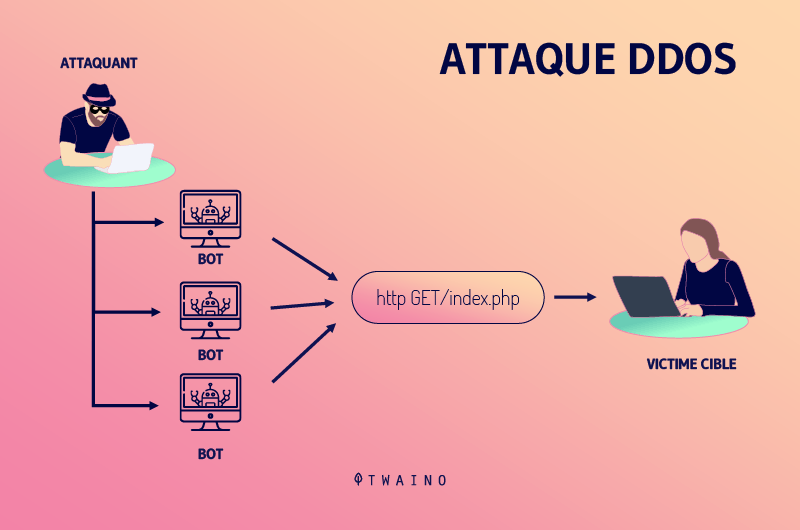

Parmi les techniques utilisées, les attaques de déni de service distribué (DDoS) sont parmi les plus redoutables, car elles visent à saturer les ressources d’un serveur web avec un volume de trafic anormal.

Récemment, des géants du cloud comme Google, Amazon, Microsoft et Cloudflare ont été confrontés à des attaques DDoS d’une ampleur inédite, basées sur une faille dans un protocole web essentiel : HTTP/2.

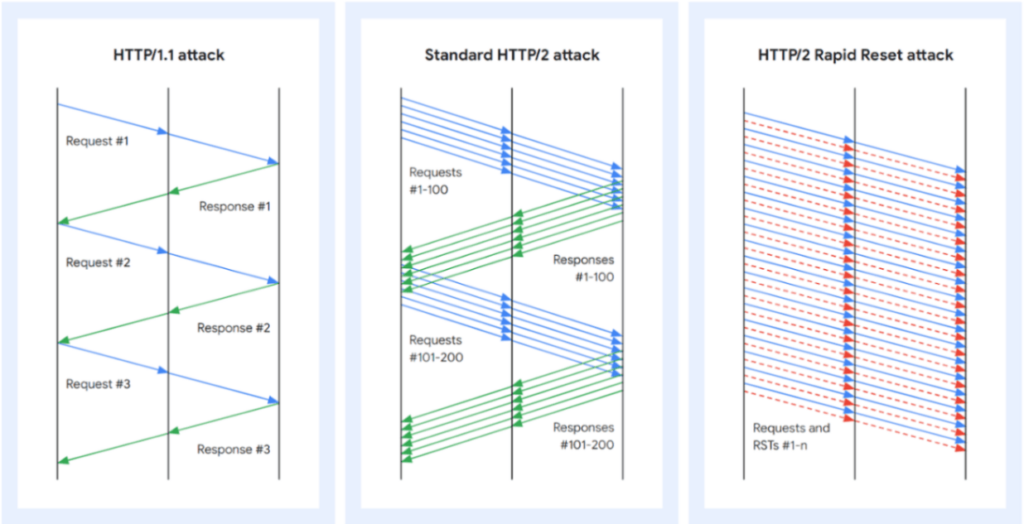

Ce protocole, qui vise à accélérer la communication entre les navigateurs et les serveurs, comporte une fonctionnalité appelée Rapid Reset, qui permet d’annuler une requête en cours.

Les pirates ont exploité cette fonctionnalité pour envoyer des millions de requêtes annulées à des serveurs vulnérables, provoquant ainsi une surcharge et un ralentissement du service.

Dans cet article, nous allons analyser en détail cette vulnérabilité liée à HTTP/2 Rapid Reset DDOS, son impact pour la sécurité du web et comment se protéger.

La vulnérabilité HTTP/2 Rapid Reset DDOS

Une grave vulnérabilité de déni de service distribué (DDOS), connue sous le nom de vulnérabilité HTTP/2 Rapid Reset DDOS, suscite l’inquiétude des éditeurs de logiciels, de serveurs et des propriétaires de sites web.

Cette vulnérabilité affecte pratiquement tous les sites web et permet aux attaquants de lancer des attaques d’une ampleur sans précédent en utilisant des ressources minimales.

Les éditeurs de logiciels de serveurs s’empressent de développer des correctifs pour se protéger contre cette vulnérabilité.

La vulnérabilité exploite les protocoles réseau HTTP/2 et HTTP/3 qui permettent des flux de données multiples entre les serveurs et les navigateurs.

Source : googleapis

Normalement, les navigateurs demandent des ressources à un serveur, une par une, et attendent que chaque ressource soit téléchargée avant de demander la suivante.

Cependant, la vulnérabilité HTTP/2 Rapid Reset permet aux attaquants de submerger un serveur en envoyant des millions de requêtes et d’annulations, ce qui provoque ainsi sa surcharge.

Ce qui rend cette vulnérabilité particulièrement dangereuse, c’est qu’il n’existe actuellement aucun correctif logiciel pour la corriger. Ce type de vulnérabilité, connu sous le nom d’exploit « zero-day », constitue une menace importante pour les sites web.

L’impact de la vulnérabilité HTTP/2 Rapid Reset est important.

Cloudflare, un important fournisseur de services internet, a signalé avoir bloqué une attaque DDOS 300 % plus importante que toute autre attaque précédemment enregistrée, dépassant 201 millions de requêtes par seconde (RPS).

Google a également signalé une attaque DDOS de plus de 398 millions de requêtes par seconde.

“Un certain nombre de services et de clients de Google Cloud ont été la cible d’une nouvelle attaque DDoS basée sur HTTP/2 qui a atteint son paroxysme en août. Ces attaques étaient beaucoup plus importantes que toutes les attaques de la couche 7 signalées précédemment, la plus importante dépassant les 398 millions de requêtes par seconde.”

En outre, ce qui rend cette vulnérabilité encore plus préoccupante, c’est qu’elle nécessite relativement peu de ressources pour lancer une attaque par rapport aux attaques DDOS traditionnelles à grande échelle.

Au lieu d’avoir besoin de centaines de milliers ou de millions d’ordinateurs infectés, il suffit de 20 000 ordinateurs compromis pour lancer des attaques dévastatrices trois fois plus importantes que toutes celles qui ont été enregistrées précédemment.

Comment vous protéger ?

Pour se protéger contre la vulnérabilité HTTP/2 Rapid Reset, il est essentiel que les propriétaires de sites web mettent à jour leur logiciel de serveur avec les correctifs publiés par les éditeurs de logiciels.

Les clients de Cloudflare sont actuellement protégés contre cette vulnérabilité. Au pire des cas, lorsqu’un un serveur est attaqué et n’a pas de défense, son administrateur peut simplement rétrograder le protocole réseau de HTTP/2 à HTTP/1.1.

Bien que cette rétrogradation empêche l’attaque de se poursuivre, elle peut ralentir les performances du serveur. Néanmoins, il s’agit d’une meilleure solution que d’être complètement hors ligne.

En résumé

Pour finir, la vulnérabilité HTTP/2 Rapid Reset DDOS auxquels les géants du cloud sont confrontés a affecté de nombreux sites web. Afin de s’en remettre ou de se protéger, il est conseillé de mettre à jour les logiciels du serveur.